Verschlüsselung

Verschlüsselung bezeichnet den Vorgang, wenn ein „Klartext“ mithilfe eines definierten Schlüssels in einen nicht nachvollziehbaren Datensatz verwandelt wird. Dieser kann mit dem richtigen Schlüssel wieder in den ursprünglichen Text verwandelt werden.

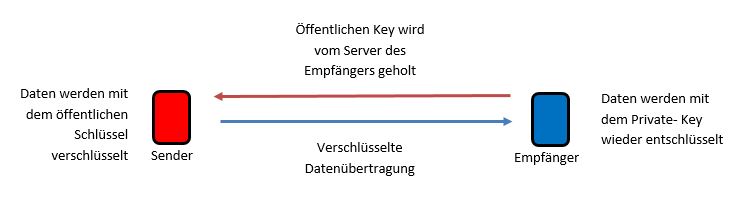

Asymmetrische Verschlüsselung:

Das asymmetrische Verschlüsselungsverfahren verwendet 2 Schlüssel:

- den Öffentlichen Schlüssel (Public Key)

- den Privaten Schlüssel (Private Key)

Der öffentliche Schlüssel wird jedem zur Verfügung gestellt, der Daten zum jeweiligen Empfänger schicken möchte. Der Public- Key kann quasi als Schloss angesehen werden, mit dem man seine Daten versperren kann. Diese verschlüsselten Daten können jetzt nur mit dem Privaten Schlüssel des Empfängers entschlüsselt werden. Den Private- Key darf im Normalfall nur der Empfänger haben!

Vorteile: Hohe Sicherheit, es müssen nicht so viele Schlüssel als bei der Symmetrischen Verschlüsselung vergeben werden,…

Nachteile: Sehr langsam (ca. 10.000 x langsamer als die Symmetrische Verschlüsselung),…

Beispiele: RSA,…

Eine Datenübertragung sieht somit wie folgt aus:

Symmetrische Verschlüsslung:

Hier wird für die Ver.- und der Entschlüsselung der gleiche Key verwendet.

Das einfachste Beispiel ist ein Fahrradschloss: Jeder der das Fahrrad

„entsperren“ und benutzen möchte, muss die Zahlenkombination wissen.

Vorteile: Es kann einer breiten Masse schnell und einfach Zugang gewährt werden, da der Schlüssel meist einfach aufgebaut ist.

Nachteile: Das Kennwort muss geheim mitgeteilt/ gehalten werden. Sollten unbefugte Personen das Kennwort wissen, so muss dieses geändert und jedem berechtigen mitgeteilt werden.

Beispiele: Kennwortschutz bei WinRAR, Adobe (Verschlüsselung von PDFs),…

Hybride Verschlüsslung:

Dies ist eine Kombination von den Vorteilen der Symmetrischen- und Asymmetrischen Verschlüsselungsverfahren.

Die Daten werden mit dem Symmetrischen Verfahren verschlüsselt, und die Schlüssel mit dem Asymmetrischen Verfahren verschlüsselt und ausgetauscht.

Beispiele: IPSec, SSL, PGP,…

Digitale Signatur:

Dies ist sozusagen ein elektronischer Fingerabdruck, welcher aus einer Datenmenge berechnet wird. Dieser kann dazu verwendet werden, um zu prüfen, ob 2 Datenmengen höchstwahrscheinlich gleich sind. Dazu muss der Fingerabdruck von beiden Datenmengen zuerst berechnet und anschließend verglichen werden.

Durch den Einsatz von digitalen Signaturen kann sichergestellt werden, dass die Daten nicht während der Übertragung verfälscht wurden.

Bedingungen für eine gute Hashfunktion:

- Eine kleine Änderung in der Datenmenge führt zu einem komplett anderem Fingerabdruck

- Unterschiedliche Datenmengen sollten sehr unterschiedliche Fingerabdrücke erzeugen

- Der Fingerabdruck muss schnell berechnet werden

Bekannte Beispiele:

- MD5 Algorithmus (128 Bit)

- SHA- 1 Verfahren (160 Bit)