Zertifikate

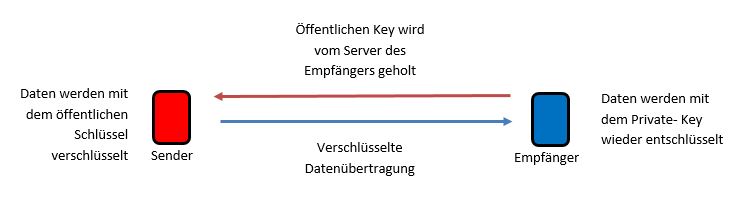

Zertifikate stellen sicher, das der vom Server übermittelte öffentliche Schlüssel auch vom richtigen Server- und nicht von jemand anderem geschickt wurde (Man In The Middle). Mit anderen Worten: Digitale Zertifikate stellen sicher, dass der Server derjenige ist, der er vorgibt zu sein.

Dazu erzeugt eine vertrauenswürdige Zertifizierungsstelle (Certificate Authority, kurz CA), aus dem öffentlichen Schlüssel und noch weiteren identifizierenden Angaben des Servers eine Digitale Signatur. Dieses ordnet einem öffentlichen Schlüssel eindeutig einem Server zu und ist somit mit einem Personalausweis zu vergleichen, welcher von einer Behörde beglaubigt wurde.

Der Inhalt eines Zertifikats sieht im Wesentlichen so aus:

- Name des Ausstellers (CA)

- Informationen zu den Regeln und Verfahren, unter welchem das Zertifikat ausgegeben wurde

- Gültigkeitsdauer

- Dazugehöriger öffentlicher Schlüssel

- Name/ Bezeichnung und Informationen des Eigentümers

- Angaben zu zulässigen Anwendungs- und Geltungsbereichs

- Vollständige Beizeichung des Servers inkl. Der IP- Adresse

Vertrauenswürdige Zertifizierungsstellen müssen strenge Sicherheitsanforderungen erfüllen. Diese sind in den Signaturgesetzen der einzelnen Länder genau festgelegt.

Zertifizierungsstellen können nicht nur Zertifikate für Server und Nutzer ausstellen, sondern auch die Identität anderer Zertifizierungsstellen bestätigen. Dadurch kann man eine Kette von Zertifizierungsstellen aufbauen. Vertraut man der obersten Zertifizierungsstelle, kann man somit auch allen Zertifikaten vertrauen, die von den einzelnen Zertifizierungsstelen dieser Kette ausgestellt worden sind. Die oberste Zertifizierungsstelle einer Kette wird auch als Wurzelzertifizierungsstelle (Root CA) bezeichnet.

Zertifikate können Online bei den verschiedenen Zertifizierungsstellen für nicht kleine Beträge gekauft werden.