Dies ist eine zusammengefasst Projektmappe. Sie kann beispielsweise als Vorlage für durchzuführende Projekte dienen oder einfach nützliche Tipps geben!

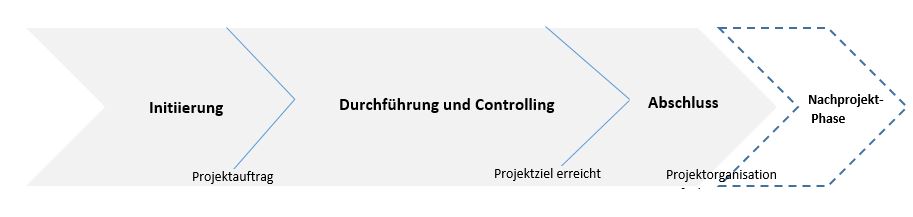

1. Initiierung

Aufgaben während der Initiierung sind:

1.1 Situations- und Kontextanalyse

1.2 Projektzielsetzung

1.3 Projektorganisation

1.4 Aufwands- und Kostenschätzung

1.5 Projektauftrag

1.1. Situations- und Kontextanalyse

Folgende Fragen sollten vor dem Projektstart beantwortet werden:

- Warum will ich das Projekt machen?

- Durch welche Stärken, Schwächen, Chancen, Risiken ist die Situation gekennzeichnet?

- In welchen Bereichen besteht Verbesserungsbedarf?

- Wie steht das Unternehmen zum Projekt?

1.2. Projektzielsetzung

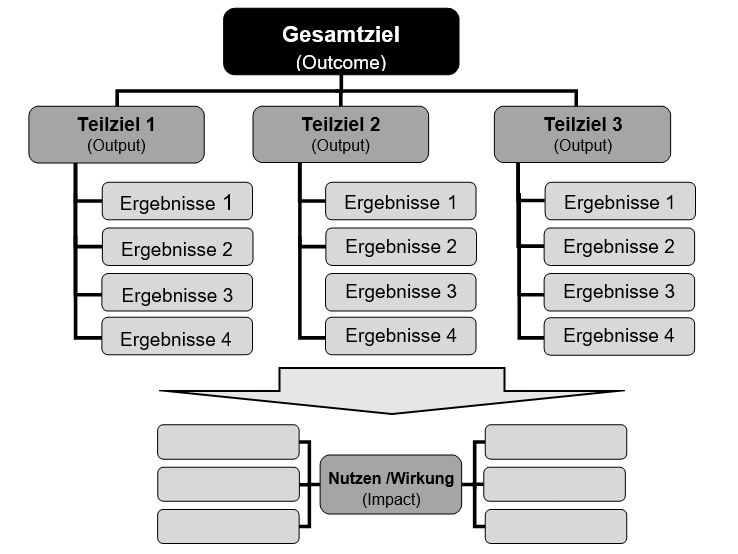

Besteht aus folgenden 4 Elementen:

- Projektgesamtziel (Outcome):Zusammenfassung der Projektziele.

- Projektteilziele (Output):Projektteilziele sind die wichtigsten Objekte eines Projekts.

- Messbare Ergebnisse (Deliverables):Projektteilziele definieren.

- Nutzen / Wirkung (Impact):Wie wirkt sich das Projekt mittel- bis langfristig aus?

Diese Ziele sollten möglichst verständlich und nachvollziehbar formuliert werden.

1.3. Projektorganisation

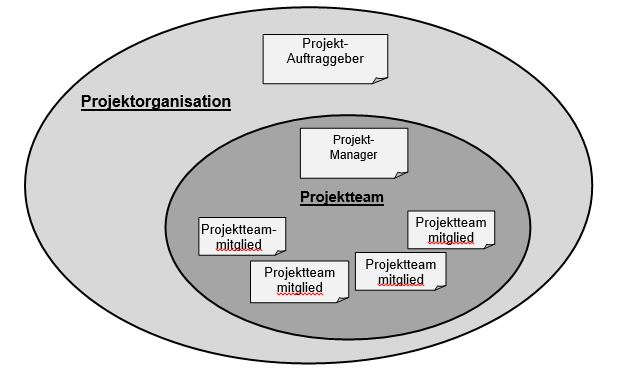

Ein wichtiger Punkt im Projektmanagement ist die Rollenverteilung.

Typische Projektrollen sind:

- (Interner) Projektauftraggeber (PAG)

Entscheidet über die Durchführung des Projekts. - Projektmanager (PM)

Ist für das Projektmanagement - Projektteammitglied (PTM)

Sollte/n über die fachliche

Kompetenz verfügen, um das

Projektziel zu erreichen.

Die Verantwortlichkeiten jeder

einzelnen Projektrolle sollten

individuell festlegt und dokumentiert

werden!

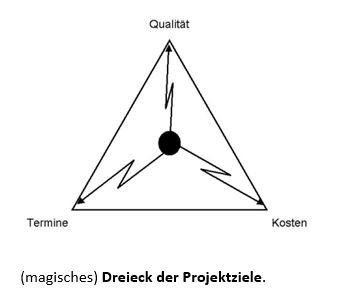

1.4. Aufwands- und Kostenschätzung

Auflistung sämtlicher Ressourcen, die für die Zielerreichung notwendig sind!

- finanzielle Ressourcen (Investitionen, Materialkosten, Beratungskosten etc.)

- personelle Ressourcen (Arbeitsaufwände der Projektbeteiligten)

- sachliche Ressourcen (Maschinen, Räume, Sachmittel etc.)

Dazu ist das „magische Dreieck“ der Projektleitziele zu beachten.

1.5. Projektauftrag

Mit der Unterzeichnung des Projektauftrags durch den Projetkauftraggeber wird ein Projekt offiziell gestartet.

Es gilt: „Kein Projekt ohne Projektauftrag!“

Hat den Charakter eines Vertrags zwischen dem Projektauftraggeber und dem Projektteam (Projektmanager und Projektteammitglieder).

2. Planung

Aufgaben während der Initiierung sind:

2.1. Risikoanalyse und Risikomanagement

2.1.1. Risiken vermeiden

2.1.2. Mögliche Risikoarten

2.2. Aufgabenplanung Projektstrukturplan

2.2.1. Vorgehensweise

2.2.2. Grafische Darstellung

2.3. Termin- und Meilensteinplan

2.4. Kosten- und Ressourcenplan

2.5. Kommunikationsplan

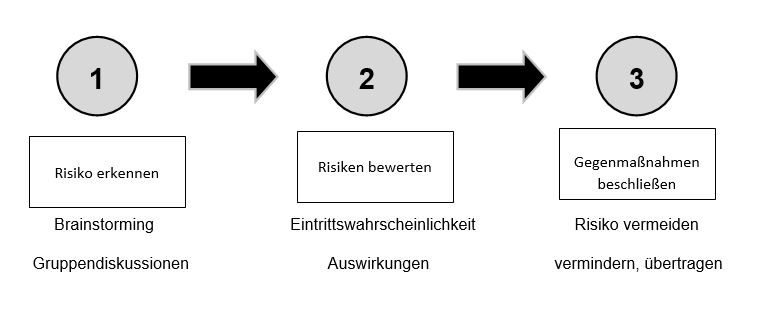

2.1. Risikoanalyse und Risikomanagement

2.1.1. Risiken vermeiden

- Vermeidung (z.B. durch Änderung der Projektziele und deren Inhalte)

- Verminderung (z.B. durch Verstärkung der Projektkommunikation)

- Übertragung (z.B. an den Auftraggeber)

2.1.2. Mögliche Risikoarten

- Akzeptanzrisiken Lösung wird von Auftraggeber abgelehnt

- Qualitätsrisiken Ergebnis hat nicht die geforderte Qualität

- Auslastungsrisiken Personal nicht ausreichend vorhanden

- Kostenrisiken Geld reicht nicht aus

- Terminrisiken Termin kann nicht eingehalten werden

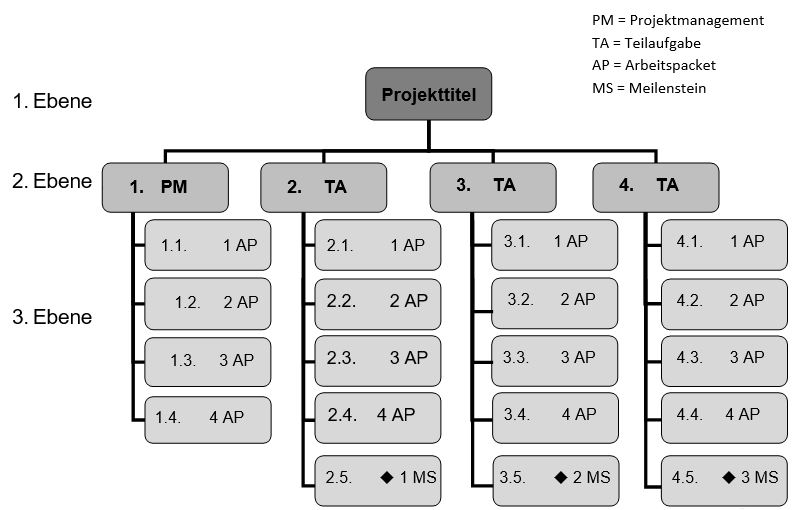

2.2. Aufgabenplanung -> Projektstrukturplan

Der Projektstrukturplan besteht normalerweise aus folgenden 3 Ebenen:

- Projekttitel (PT)

- Teilaufgaben (TA)

Zusammenfassung von gleichartigen Arbeitspacketen. - Arbeitspakete (AP)

Sind die einzelnen Aufgaben. Für jede sollte ein Verantwortlicher definiert werden.

Vorgehensweise bei der Erstellung eines Projektstrukturplans:

- Erstellen eines ersten Entwurfes

- Überarbeitung des Entwurfes

- Strukturierung der Überarbeitung

- Dokumentieren des Plans

- Genaue Beschreibung der Arbeitspakete

Grafische Darstellung des PSP:

2.3. Termin- und Meilensteinplan

- Meilensteine festlegen

- Abhängigkeiten festlegen

(Welche AP muss abgeschlossen sein, bevor mit dem nächsten AP begonnen werden kann.) - Bearbeitungsdauer je Arbeitspacket

- Überarbeitung und Feinabstimmung

2.4. Kosten- und Ressourcenplan

- top down Vorprojektphase (Grobplanung)

- bottom up Planungsphase (Feinplanung)

2.5. Kommunikationsplan

Hier sollte man folgendes festlegen:

- wer (Anspruchsgruppen)

- wann (Zeitpunkt, Rhythmus)

- welche Informationen (Inhalt)

- in welcher Form (Medium)

3. Durchführung und Controlling

Aufgaben in dieser Phase sind:

3.1. Information & Kommunikation

3.2. Controlling

3.3. Dokumentation

3.1. Information & Kommunikation

Der Projektleiter muss alle anderen Projektbeteiligen regelmäßig über den

Projektfortschritt und Projektstand informieren.

3.2. Controlling

Besteht im Wesentlichen aus folgenden Punkten:

- mögliche Abweichungen von der Projektplanung frühzeitig vorhersehen,

- eingetretene Abweichungen erkennen ,

- SCHNELL REAGIERGEN

3.3. Dokumentation

Die Dokumentation sollte möglichst OHNE LÜCKEN geschrieben werden.

Eine Projektdokumentation kann/ soll unter anderem Terminpläne, Kostenpläne, Aktennotizen, Unterlagen, Dokumente und Ergebnisprotokolle enthalten

4. Abschluss

Aufgaben, die während der Abschlussphase durchzuführen sind:

4.1. Evaluierung & Reflexion

4.2. Projektabschlussbericht

4.3. Entlastung und Auflösung der Projektorganisation

4.1. Evaluierung & Reflexion

- Unternehmensnutzen

- Kundenzufriedenheit

- Mitarbeiterzufriedenheit

- Nochmals über den Projektverlauf nachdenken:

Was lief besser und was schlechter? Was kann man beim nächsten Mal besser machen?

4.2. Projektabschlussbericht

Dieser besteht aus einer zusammengefassten Form von der Projektdokumentation und den Ergebnissen der Projektabschlusssitzung.

4.3. Entlastung und Auflösung der Projektorganisation

Das Projektteam wird durch die Unterzeichnung des Abschlussberichts durch den Auftraggeber entlastet. Gleichzeitig wird die Projektorganisation aufgelöst.

5. Nachprojektphase

Jetzt werden die Ergebnisse vom Projekt genutzt, implementiert, umgesetzt oder falls nötig weiter entwickelt.

Man sollte immer eine Kurzbeschreibung des Projekts ablegen, um später Personen und Kontakte schnell wiederzufinden.