- Projektmanagement

Dies ist eine zusammengefasst Projektmappe. Sie kann beispielsweise als Vorlage für durchzuführende Projekte dienen oder einfach nützliche Tipps geben! 1. Initiierung Aufgaben während der Initiierung … Weiterlesen

Dies ist eine zusammengefasst Projektmappe. Sie kann beispielsweise als Vorlage für durchzuführende Projekte dienen oder einfach nützliche Tipps geben! 1. Initiierung Aufgaben während der Initiierung … Weiterlesen - Virtual Private Nework (VPN)

Virtual Private Nework (VPN) VPN bezeichnet ein privates Netzwerk, das für bestimmte Benutzer öffentlich zugänglich ist. Nur Teilnehmer des Netzwerkes, können miteinander kommunizieren und Daten … Weiterlesen

Virtual Private Nework (VPN) VPN bezeichnet ein privates Netzwerk, das für bestimmte Benutzer öffentlich zugänglich ist. Nur Teilnehmer des Netzwerkes, können miteinander kommunizieren und Daten … Weiterlesen - Viren, Würmer, Trojaner und Hoaxes

Viren, Würmer, Trojaner und Hoaxes Viren: Ein klassischer Virus breitet sich auf dem gesamten System durch menschliche Hilfe aus. Er verbreitet sich, sobald der Computer … Weiterlesen

Viren, Würmer, Trojaner und Hoaxes Viren: Ein klassischer Virus breitet sich auf dem gesamten System durch menschliche Hilfe aus. Er verbreitet sich, sobald der Computer … Weiterlesen - Ergonomie am PC- Arbeitsplatz:

Ergonomie am PC- Arbeitsplatz: Stuhl: Die Füße müssen ganzflächig auf dem Boden aufliegen können Ist dies nicht möglich à Fußbank Die Kniekehlen müssen einen Abstand … Weiterlesen

Ergonomie am PC- Arbeitsplatz: Stuhl: Die Füße müssen ganzflächig auf dem Boden aufliegen können Ist dies nicht möglich à Fußbank Die Kniekehlen müssen einen Abstand … Weiterlesen - ESD (Elektro Statische Entladung)

ESD (Elektro Statische Entladung) Elektrostatische Entladung ist ein Funke oder Durchschlag, der an einem elektrischen Gerät einen kurzen, hohen elektrischen Spannungsimpuls bewirkt. Diese Spannung wird … Weiterlesen

ESD (Elektro Statische Entladung) Elektrostatische Entladung ist ein Funke oder Durchschlag, der an einem elektrischen Gerät einen kurzen, hohen elektrischen Spannungsimpuls bewirkt. Diese Spannung wird … Weiterlesen - Elektro- Schutzkonzept

Elektro- Schutzkonzept Schutzmaßnahmen dienen dem Schutz des Menschen vor den Gefahren des elektrischen Stroms. Sie sollen verhindern, dass Menschen beim normalen Gebrauch von Elektrogeräten unbeabsichtigt in den … Weiterlesen

Elektro- Schutzkonzept Schutzmaßnahmen dienen dem Schutz des Menschen vor den Gefahren des elektrischen Stroms. Sie sollen verhindern, dass Menschen beim normalen Gebrauch von Elektrogeräten unbeabsichtigt in den … Weiterlesen - Datensicherung

Datensicherung Eine Datensicherung schützt vor Datenverlust durch: Hardware-Schäden Diebstahl oder absichtliches Löschen der Daten Computerviren, -würmer und Trojaner versehentliches Überschreiben oder Löschen der Daten logische … Weiterlesen

Datensicherung Eine Datensicherung schützt vor Datenverlust durch: Hardware-Schäden Diebstahl oder absichtliches Löschen der Daten Computerviren, -würmer und Trojaner versehentliches Überschreiben oder Löschen der Daten logische … Weiterlesen - Datenbanken (DB)

Datenbanken (DB) Dies sind nur zusammengefasst die wichtigsten Informationen, die für IT- TECHNIKER wichtig sind. Wer sich jedoch mehr mit Datenbanken auseinandersetzt (z.B. Programmierer), dem … Weiterlesen

Datenbanken (DB) Dies sind nur zusammengefasst die wichtigsten Informationen, die für IT- TECHNIKER wichtig sind. Wer sich jedoch mehr mit Datenbanken auseinandersetzt (z.B. Programmierer), dem … Weiterlesen - Zertifikate

Zertifikate Zertifikate stellen sicher, das der vom Server übermittelte öffentliche Schlüssel auch vom richtigen Server- und nicht von jemand anderem geschickt wurde (Man In The … Weiterlesen

Zertifikate Zertifikate stellen sicher, das der vom Server übermittelte öffentliche Schlüssel auch vom richtigen Server- und nicht von jemand anderem geschickt wurde (Man In The … Weiterlesen - W-LAN (Wireless Local Area Network)

W-LAN (Wireless Local Area Network) Allgemeines Wireless-LAN ist ein Drahtloses Lokales Netzwerk, wobei es auch W-LAN Netzwerke über weite Strecken gibt und der Begriff „Lokal“ … Weiterlesen

W-LAN (Wireless Local Area Network) Allgemeines Wireless-LAN ist ein Drahtloses Lokales Netzwerk, wobei es auch W-LAN Netzwerke über weite Strecken gibt und der Begriff „Lokal“ … Weiterlesen - VLANs

VLANs Ein VLAN (Virtual Local Area Network) ist ein Teilnetz innerhalb eines Switches oder eines gesamten Netzwerkes. Es kann sich über einen oder mehrere Switches … Weiterlesen

VLANs Ein VLAN (Virtual Local Area Network) ist ein Teilnetz innerhalb eines Switches oder eines gesamten Netzwerkes. Es kann sich über einen oder mehrere Switches … Weiterlesen - Verschlüsselung

Verschlüsselung Verschlüsselung bezeichnet den Vorgang, wenn ein „Klartext“ mithilfe eines definierten Schlüssels in einen nicht nachvollziehbaren Datensatz verwandelt wird. Dieser kann mit dem richtigen Schlüssel … Weiterlesen

Verschlüsselung Verschlüsselung bezeichnet den Vorgang, wenn ein „Klartext“ mithilfe eines definierten Schlüssels in einen nicht nachvollziehbaren Datensatz verwandelt wird. Dieser kann mit dem richtigen Schlüssel … Weiterlesen - Verkabelung

Verkabelung Die Verkabelung wird in folgende Bereiche unterteilt: Primärbereich Sekundärbereich Tertiärbereich Primärbereich: Verkabelung der Gebäude eines Standortes Standortverteiler wird mit den Gebäudeverteilern verbunden Meist Glasfaser … Weiterlesen

Verkabelung Die Verkabelung wird in folgende Bereiche unterteilt: Primärbereich Sekundärbereich Tertiärbereich Primärbereich: Verkabelung der Gebäude eines Standortes Standortverteiler wird mit den Gebäudeverteilern verbunden Meist Glasfaser … Weiterlesen - Twisted- Pair Kabel

Twisted- Pair Kabel TIA/EIA-568A – TIA/EIA-568B Es gibt 2 Standards, wie Patchkabel aufgelegt werden können. Diese sind der TIA/EIA-568A (in Europa verbreitet) und der TIA/EIA-568B … Weiterlesen

Twisted- Pair Kabel TIA/EIA-568A – TIA/EIA-568B Es gibt 2 Standards, wie Patchkabel aufgelegt werden können. Diese sind der TIA/EIA-568A (in Europa verbreitet) und der TIA/EIA-568B … Weiterlesen - TCP & UDP

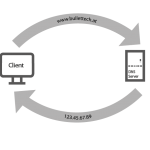

TCP & UDP TCP (Transmission Control Protocol) TCP ist ein verbindungsorientiertes, paketvermitteltes Transportprotokoll. Es stellt sicher, dass der Client die Daten korrekt erhalten hat. Dabei … Weiterlesen

TCP & UDP TCP (Transmission Control Protocol) TCP ist ein verbindungsorientiertes, paketvermitteltes Transportprotokoll. Es stellt sicher, dass der Client die Daten korrekt erhalten hat. Dabei … Weiterlesen - Switching

Switching Switching ist ein Mechanismus, um Datenpakete vom Eingang zum richtigen Ausgang weiterzuleiten (z.B. Switch). Dabei wird mit der Hardware Adresse der Clients eine Verbindung … Weiterlesen

Switching Switching ist ein Mechanismus, um Datenpakete vom Eingang zum richtigen Ausgang weiterzuleiten (z.B. Switch). Dabei wird mit der Hardware Adresse der Clients eine Verbindung … Weiterlesen - Spanning Tree Protokoll (STP)

Spanning Tree Protokoll (STP) Das Spanning Tree Protokoll soll das Auftreten von doppelten Frames in einem geswitchten Ethernet Netzwerk verhindern. Diese entstehen durch mehrere parallele … Weiterlesen

Spanning Tree Protokoll (STP) Das Spanning Tree Protokoll soll das Auftreten von doppelten Frames in einem geswitchten Ethernet Netzwerk verhindern. Diese entstehen durch mehrere parallele … Weiterlesen - Routing Protokolle

Routing Protokolle Routing ist der Vorgang, der den Weg eines Datenpakets zur nächsten Station bestimmt. Dabei steht die Wahl der Route über die verfügbaren Router … Weiterlesen

Routing Protokolle Routing ist der Vorgang, der den Weg eines Datenpakets zur nächsten Station bestimmt. Dabei steht die Wahl der Route über die verfügbaren Router … Weiterlesen - Protokolle auf Layer 2

Protokolle auf Layer 2 Definition Protokoll: Ein Protokoll ist quasi eine Vereinbarung. Es werden gewisse Ablaufszenarien (je nach Frame) definiert. Wichtige Protokolle auf Layer 2 … Weiterlesen

Protokolle auf Layer 2 Definition Protokoll: Ein Protokoll ist quasi eine Vereinbarung. Es werden gewisse Ablaufszenarien (je nach Frame) definiert. Wichtige Protokolle auf Layer 2 … Weiterlesen - Netzwerk Topologien

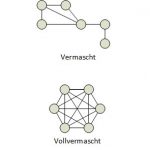

Netzwerk Topologien Eine Topologie bezeichnet die Struktur von den Verbindungen in einem Netzwerk, die einen gemeinsamen Datenaustausch ermöglichen. Die Topologie eines Netzwerkes ist entscheidend für … Weiterlesen

Netzwerk Topologien Eine Topologie bezeichnet die Struktur von den Verbindungen in einem Netzwerk, die einen gemeinsamen Datenaustausch ermöglichen. Die Topologie eines Netzwerkes ist entscheidend für … Weiterlesen - IP-Adressierung und Subnetting

IP-Adressierung und Subnetting Aufbau und Schreibweise von IP-Adressen: Die IP-Adresse basiert auf dem Internetprotokoll (IP). Sie wird Geräten zugewiesen und macht diese somit adressier- und … Weiterlesen

IP-Adressierung und Subnetting Aufbau und Schreibweise von IP-Adressen: Die IP-Adresse basiert auf dem Internetprotokoll (IP). Sie wird Geräten zugewiesen und macht diese somit adressier- und … Weiterlesen - IP-Adressen

IP-Adressen Wir unterscheiden zwischen den öffentlichen und Privaten IP- Adressen. Die privaten werden von Routern nicht geroutet, daher kann man sie beliebig oft in verschiedenen … Weiterlesen

IP-Adressen Wir unterscheiden zwischen den öffentlichen und Privaten IP- Adressen. Die privaten werden von Routern nicht geroutet, daher kann man sie beliebig oft in verschiedenen … Weiterlesen - Firewall

Firewall Durch eine Firewall kann der ein- und ausgehende Verkehr gefiltert werden. Welche Arten von Firewalls gibt es: Personal Firewall (Software Firewall) Dabei handelt es … Weiterlesen

Firewall Durch eine Firewall kann der ein- und ausgehende Verkehr gefiltert werden. Welche Arten von Firewalls gibt es: Personal Firewall (Software Firewall) Dabei handelt es … Weiterlesen - Ethernet Frame

Ethernet Frame Das komplette Ethernet Frame liegt im Bereich zwischen 64- 1518 Bit (Präambel + SFD werden nicht dazugezählt!). Präambel: Dient zur Synchronisation der Empfänger. … Weiterlesen

Ethernet Frame Das komplette Ethernet Frame liegt im Bereich zwischen 64- 1518 Bit (Präambel + SFD werden nicht dazugezählt!). Präambel: Dient zur Synchronisation der Empfänger. … Weiterlesen - Domain Name System (DNS)

Domain Name System (DNS) Definition:DNS ist die Auflösung von Computernamen in IP Adressen und umgekehrt Domain Name: Domain-Namen dienen dazu, um Geräten mit einer IP- … Weiterlesen

Domain Name System (DNS) Definition:DNS ist die Auflösung von Computernamen in IP Adressen und umgekehrt Domain Name: Domain-Namen dienen dazu, um Geräten mit einer IP- … Weiterlesen - Classless Inter Domain Routing (CIDR)

Classless Inter Domain Routing (CIDR) Früher waren die IP- Adressen in Klassen mit einer festen Länge der Netzwerkmaske unterteilt, z.B. 24 Bit (255.255.255.0) für Klasse … Weiterlesen

Classless Inter Domain Routing (CIDR) Früher waren die IP- Adressen in Klassen mit einer festen Länge der Netzwerkmaske unterteilt, z.B. 24 Bit (255.255.255.0) für Klasse … Weiterlesen - Address Resolution Protokoll (ARP)

Address Resolution Protokoll (ARP) Das Address Resolution Protocol arbeitet auf Schicht 2 (Sicherungsschicht) des OSI- Modells. Es stellt das Bindeglied zwischen der IP- und Mac … Weiterlesen

Address Resolution Protokoll (ARP) Das Address Resolution Protocol arbeitet auf Schicht 2 (Sicherungsschicht) des OSI- Modells. Es stellt das Bindeglied zwischen der IP- und Mac … Weiterlesen - Unterbrechungsfreie Stromversorgung (USV)

Unterbrechungsfreie Stromversorgung (USV) Eine USV wird eingesetzt, um Störungen im Stromnetz entgegenzuwirken. Diese Störungen können unter anderem Überspannungen, Unterspannungen oder ein Komplettausfall sein. Durch Akkus … Weiterlesen

Unterbrechungsfreie Stromversorgung (USV) Eine USV wird eingesetzt, um Störungen im Stromnetz entgegenzuwirken. Diese Störungen können unter anderem Überspannungen, Unterspannungen oder ein Komplettausfall sein. Durch Akkus … Weiterlesen - Serielle- & Parallele Datenübertragung

Serielle- & Parallele Datenübertragung Serielle Schnittstelle Die serielle Schnittstelle hat 9 Pins (ältere Systeme 25 Pins). Seriell bedeutet, dass die Bits einzeln hintereinander übertragen werden (Asynchron). … Weiterlesen

Serielle- & Parallele Datenübertragung Serielle Schnittstelle Die serielle Schnittstelle hat 9 Pins (ältere Systeme 25 Pins). Seriell bedeutet, dass die Bits einzeln hintereinander übertragen werden (Asynchron). … Weiterlesen - Mainboard

Mainboard Das Mainboard ist die zentrale Platine eines Computers. Auf ihr sind alle wichtigen Komponenten untergebracht. Zu diesen gehören unter anderem: Prozessor (CPU) Arbeitsspeicher (RAM) … Weiterlesen

Mainboard Das Mainboard ist die zentrale Platine eines Computers. Auf ihr sind alle wichtigen Komponenten untergebracht. Zu diesen gehören unter anderem: Prozessor (CPU) Arbeitsspeicher (RAM) … Weiterlesen - LWL Kabel (Lichtwellenleiter)

LWL Kabel Ein Glasfaserkabel überträgt die Daten mithilfe von Lichtsignalen über weite Strecken. Das Kabel besteht aus einem Faserkern (Kernglas), welcher zur Wellenführung des Lichts … Weiterlesen

LWL Kabel Ein Glasfaserkabel überträgt die Daten mithilfe von Lichtsignalen über weite Strecken. Das Kabel besteht aus einem Faserkern (Kernglas), welcher zur Wellenführung des Lichts … Weiterlesen - RAID (Redundant Array of Independent Disk)

RAID (Redundant Array of Independent Disk) RAID bezeichnet das Zusammenschalten mehrerer Festplatten oder anderer Datenträger zu einem logischen Laufwerk. Unterschieden wird zwischen einem Hardware RAID … Weiterlesen

RAID (Redundant Array of Independent Disk) RAID bezeichnet das Zusammenschalten mehrerer Festplatten oder anderer Datenträger zu einem logischen Laufwerk. Unterschieden wird zwischen einem Hardware RAID … Weiterlesen - Drucker

Drucker Unterscheidung von Druckern: Impact oder Non-Impact Drucker (Impact = Aufprall): Impact Drucker sind Anschlagdrucker, welche das zu Druckende durch einen Aufprall auf ein Farbband … Weiterlesen

Drucker Unterscheidung von Druckern: Impact oder Non-Impact Drucker (Impact = Aufprall): Impact Drucker sind Anschlagdrucker, welche das zu Druckende durch einen Aufprall auf ein Farbband … Weiterlesen