Spanning Tree Protokoll (STP)

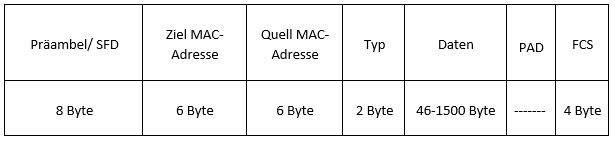

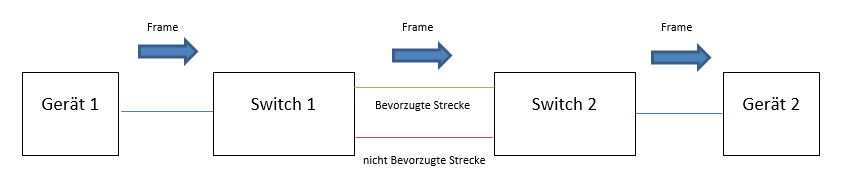

Das Spanning Tree Protokoll soll das Auftreten von doppelten Frames in einem geswitchten Ethernet Netzwerk verhindern. Diese entstehen durch mehrere parallele Verbindungen zwischen zwei Switches. Frames, die mehrfach beim Empfänger ankommen, können zu Fehlern führen.

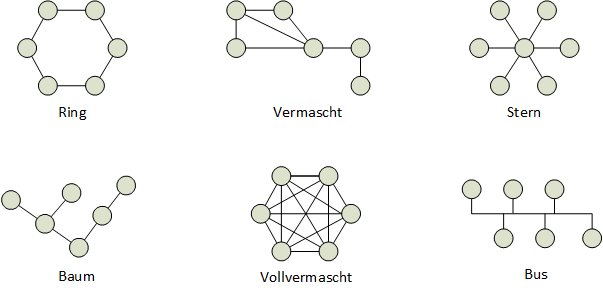

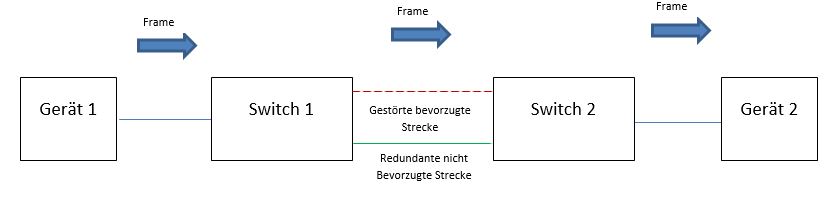

Das Netzwerk wird zu einem logischen Baum aufgespannt, in dem zu jedem Ziel nur ein Weg existiert. Switche oder Bridges kommunizieren mit Hilfe von BPDUs (Bridge Protocol Data Units). Diese Frames werden alle 2 Sekunden an den nächst tiefer gelegenen Switch übermittelt. So werden parallele Strecken erkannt und die optimale Strecke ermittelt. Die nicht bevorzugten Ports werden deaktiviert.

Unterbricht die bevorzugte Strecke, so bleibt auch das BPDU- Frame aus. Somit muss sich das Netzwerk Reorganisieren. Es kann sein das der Baum (Spanning Tree) neu berechnet werden muss und es zu einer Verzögerung von über 30 Sekunden kommt. Erst nachdem kann die Übertragung auf der redundanten Strecke fortgesetzt werden.

RSTP (Rapid Spanning Tree Protocol)

Da das Neuberechnen unter STP relativ lange dauert, könnten Angreifer das Netzwerk mit nur einem gefälschtem STP- Frame lahm legen. Deshalb wurde das abwärtskompatible RSTP entwickelt. Dieses sieht vor, dass beim Ausfall einer Strecke mit der bestehenden Netzwerkstruktur weitergearbeitet wird, bis eine alternative Strecke berechnet ist. Nachdem wird ein neuer Spanning Tree erstellt und erst dann umgestellt. Die Umstellung dauert ca. eine Sekunde.

Loop Detection

Einige einfache Switches ohne STP haben eine Loop- Detection-

Funktion. Dazu wird alle paar Minuten ein Frame an eine bestimmte

Adresse gesendet. Bekommt der Switch dieses mit seiner eigenen Adresse

zurück, existiert ein Loop (Schleife), welcher über ein LED angezeigt

wird.

Die Schleife wird zwar nicht verhindert, der Administrator kann sie aber zumindest optisch erkennen.